Comment se connecter en root : DiffÃĐrence entre versions

(ââSÃĐcurisez l'accÃĻs ROOT) |

(ââSÃĐcurisez l'accÃĻs ROOT) |

||

| (Une rÃĐvision intermÃĐdiaire par le mÊme utilisateur non affichÃĐe) | |||

| Ligne 31 : | Ligne 31 : | ||

'''Host Name (or IP address)''' metter l'adresse IP de votre serveur dÃĐdiÃĐ.<br /> | '''Host Name (or IP address)''' metter l'adresse IP de votre serveur dÃĐdiÃĐ.<br /> | ||

'''Port''' Mettez le port.<br /> | '''Port''' Mettez le port.<br /> | ||

| â | '''Saved Sessions''' Sa sera le nom de votre configuration, par exemple ''' | + | '''Saved Sessions''' Sa sera le nom de votre configuration, par exemple '''Dedibox SC'''<br /> |

puis cliquez sur le bouton '''Save''' pour sauvegarder les donnÃĐes. | puis cliquez sur le bouton '''Save''' pour sauvegarder les donnÃĐes. | ||

| Ligne 76 : | Ligne 76 : | ||

nano /etc/ssh/sshd_config | nano /etc/ssh/sshd_config | ||

| â | |||

| â | |||

| â | |||

| â | |||

On vas dÃĐsactiver la connexion de ROOT en SSH. | On vas dÃĐsactiver la connexion de ROOT en SSH. | ||

| Ligne 85 : | Ligne 81 : | ||

PermitRootLogin no | PermitRootLogin no | ||

| â | |||

| â | |||

| â | |||

| â | |||

| â | |||

| â | |||

| â | |||

| â | |||

Cette option permet de dÃĐfinir le nombre de tentatives par IP avant de bannir l'adresse IP. | Cette option permet de dÃĐfinir le nombre de tentatives par IP avant de bannir l'adresse IP. | ||

En voici un exemple : | En voici un exemple : | ||

Version actuelle en date du 23 fÃĐvrier 2016 Ã 09:24

Sommaire

Introduction

Ce Tutoriel a ÃĐtÃĐ rÃĐalisÃĐ afin de vous montrer comment il faut faire pour se connecter en ROOT SSH à un serveur dÃĐdiÃĐ. Si vous avez achetez un serveur dÃĐdiÃĐ chez online.net par exemple, l'accÃĻs SSH vous sera donnÃĐ donc vous n'aurez pas à installer le serveur ssh par contre si vous installer manuellement votre systÃĻme d'exploitation, pensez à installer le serveur ssh.

Le compte ROOT pourra exÃĐcuter n'importe quel commande et celle-ci pourra Être critique en cas de mauvaise utilisation.

Note : Ce tutoriel est rÃĐalisÃĐ Ã partir d'une machine virtuelle crÃĐÃĐ sur mon PC donc ne vous attardez pas sur l'adresse IP affichÃĐe et les diverses informations.

Requis

Vous pouvez ÃĐgalement utiliser WinSCP, SuperPutty, KiTTY ou tout autres logiciels permettant la connexion SSH Ã distance mais dans ce tutoriel, cela n'en fera pas l'objet.

Installer puTTY

AprÃĻs avoir tÃĐlÃĐchargÃĐ puTTY, lancer le.

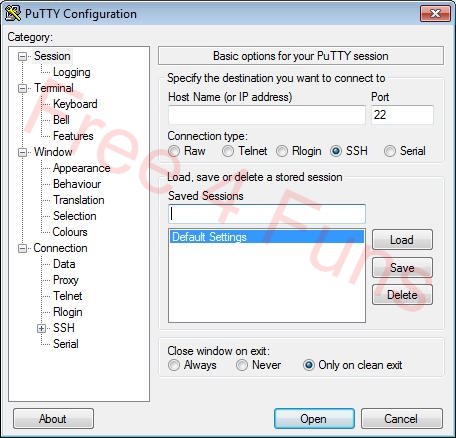

Configurer puTTY

Remplissez les champs citÃĐ avec les informations qui conviennent :

Les informations ci-dessous vous ont ÃĐtÃĐ envoyÃĐs par email lors de l'achat de votre machine ou via votre manager.

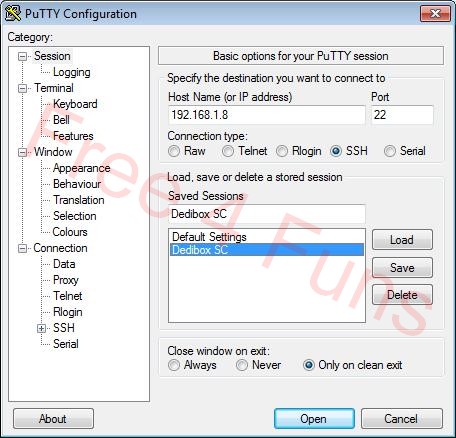

Host Name (or IP address) metter l'adresse IP de votre serveur dÃĐdiÃĐ.

Port Mettez le port.

Saved Sessions Sa sera le nom de votre configuration, par exemple Dedibox SC

puis cliquez sur le bouton Save pour sauvegarder les donnÃĐes.

SÃĐlectionner votre serveur (clique gauche sur le nom en dessous de Default Settings).

Pour vous connecter à votre serveur GDS, cliquez sur le bouton Open ou effectuer un double clique sur le nom de la configuration.

Une fenÊtre PuTTY Security Alert s'ouvre, cliquez simplement sur Oui pour autoriser.

![]() Le mot de passe saisis ne s'affichera pas donc ÃĐcriver le d'une seule traite.

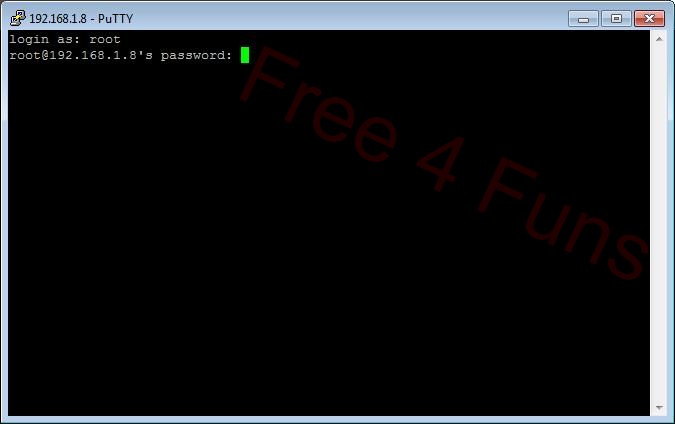

Le mot de passe saisis ne s'affichera pas donc ÃĐcriver le d'une seule traite.

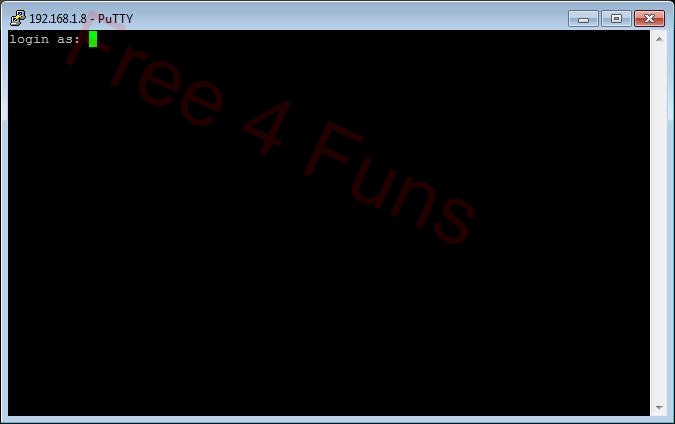

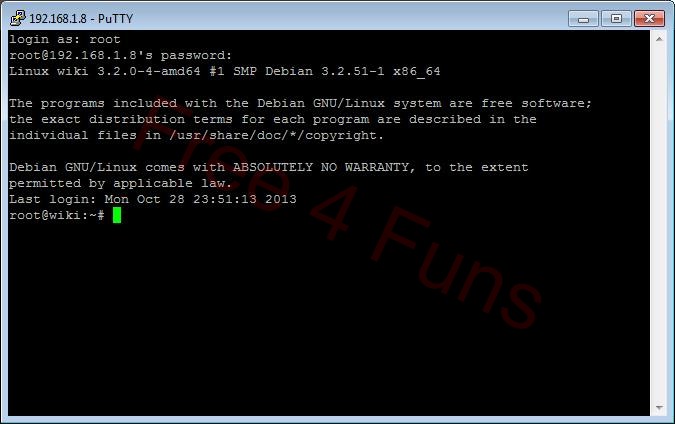

Ãcrivez votre identifiant qui correspond à root et validez avec le touche EntrÃĐe.

L'ÃĐtape suivante consiste à saisir votre mot de passe.

Une fois le mot de passe saisis, valider par votre touche EntrÃĐe

Si vous ne vous Êtes pas trompÃĐ dans les informations de connexions, un message d'accueil s'affiche ainsi que la date de la derniÃĻre connexion du compte root ainsi que l'adresse IP de la personne s'ÃĐtant connectÃĐ.

Vous voilà connectÃĐ Ã votre serveur dÃĐdiÃĐ, ce tutoriel prend donc fin. :P

Pour y voir plus claire pour la suite de nos diffÃĐrents tutoriaux, vous pouvez ÃĐcrire la commande clear puis appuyez sur la touche EntrÃĐe, cela vous donnera une fenÊtre propre.

SÃĐcurisez l'accÃĻs ROOT

Se connecter en ROOT peut Être risquÃĐ lorsqu'on utilise un mot de passe assez basique donc voici comment sÃĐcuriser un minimum cet accÃĻs.

nano /etc/ssh/sshd_config

On vas dÃĐsactiver la connexion de ROOT en SSH.

Par dÃĐfaut, la valeur est sur yes, pensez à la modifier en mettant no.

PermitRootLogin no

Cette option permet de dÃĐfinir le nombre de tentatives par IP avant de bannir l'adresse IP. En voici un exemple :

MaxStartups 5:15:20

Le 5 correspond au nombre de tentatives avant d'avoir droit à une nouvelle chance.

Le 15 correspond au pourcentage de chance pour avoir une nouvelle tentative.

Et le 20 correspond au nombre de connexions maximal.

Source

RedÃĐmarrez le serveur SSH :

/etc/init.d/ssh restart

Pour vous identifiez en ROOT aprÃĻs cette modification, vous devrez faire :

su -

mettre le mot de passe et vous serez alors en ROOT.

Vous Êtes un parano de la protection ? Vous dÃĐsirez recevoir un mail à chaque connexion de l'utilisateur ROOT ?

Je l'utilisais personnellement lorsque je possÃĐdais mes serveurs dÃĐdiÃĐs.

Voici les ÃĐtapes à suivre :

avec votre ÃĐditeur de texte prÃĐfÃĐrÃĐ (nano sera utilisÃĐ dans notre tutorial) :

nano /root/.bashrc

Veuillez remplacer l'adresse mail :

echo 'Connexion Root le ' `date` `who` | mail -s `hostname` Connexion Root de `who | cut -d"(" -f2 | cut -d")" -f1` votre_nom@votre_domaine.fr

Sauvegarder le fichier aprÃĻs avoir terminÃĐ.

Il existe d'autres façon de sÃĐcuriser l'accÃĻs root mais nous pensons qu'il y assez de tutoriels qui en parle donc nous n'allons pas nous attarder sur ce point.

F.A.Q

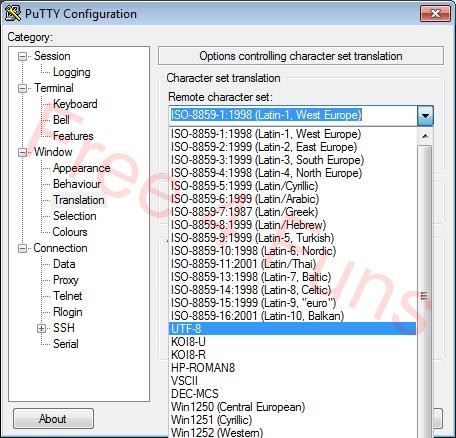

Q : Les accents ne sont pas pris en compte lorsque puTTY est ouvert.

R : Il faut ÃĐditer l'encodage de puTTY pour ne pas avoir de caractÃĻres bizarre lors de la connexion au serveur.

Dans l'onglet Window ![]() Translation

Translation ![]() dans le menu dÃĐroulant, dÃĐfinisssez sur UTF-8.

dans le menu dÃĐroulant, dÃĐfinisssez sur UTF-8.

Retournez dans l'onglet Session ![]() sÃĐlectionnez votre serveur puis cliquez sur le bouton Save.

sÃĐlectionnez votre serveur puis cliquez sur le bouton Save.